はじめに

Domoは、Security Assertion Markup Language 2.0(SAML)とOpenID Connect(OIDC)の2つのプロトコルを使用したシングルサインオン(SSO)をサポートしています。 SAMLとOIDCの両方を同時に動作させることができます。 この記事では、ユースケースに最適なプロトコル(SAMLまたはOIDC)を選択する方法と、選択したプロトコルでSSOを設定する方法について説明します。 設定によっては、SSOでDomoユーザーを自動プロビジョニングし、ユーザー権限、属性、グループメンバーシップを割り当てることもできます。- 必要な許可

- SSOの構成の設定にアクセスする

- SAMLとOIDCの比較:プロトコルを選択する

- IdPを設定する

- SAMLを使用してSSOを設定する

- OIDCを使用してSSOを設定する

- SSOの設定を行う

- SSOを有効にしてデフォルトを設定する

- ユーザー権限、属性、グループメンバーシップを設定する

- 直接ログインリスト

必要な許可

SSOを設定するには、「管理者」のシステム権限か、「全てのカンパニー設定を管理」の許可が有効になっているカスタマイズされた権限が必要です。システム権限の詳細については こちら 、カスタマイズされた権限の詳細については こちら を参照してください。SSOの構成の設定にアクセスする

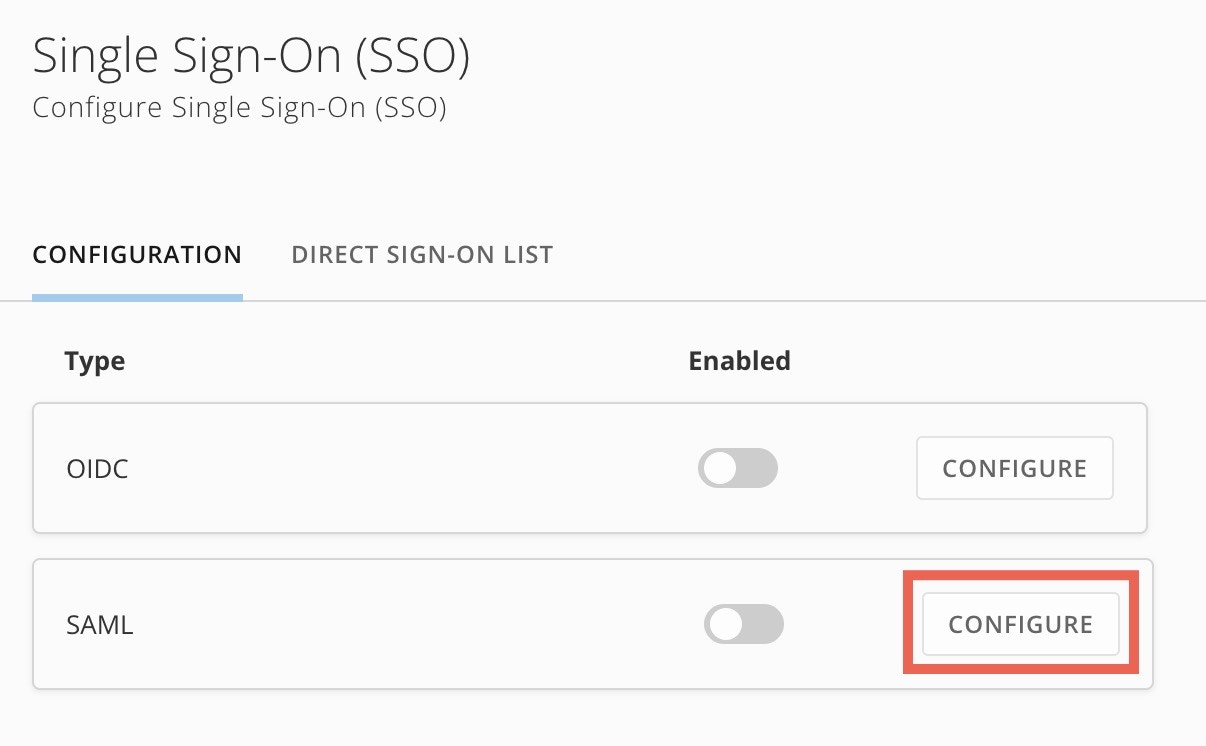

Domo SSOの設定は、 [管理者] > [認証] > [シングルサインオン(SSO)] に移動すると見つかります。SAMLとOIDCの比較:プロトコルを選択する

DomoはSAMLとOIDCの両方をサポートしています。どちらを使用するかの選択は、いくつかの考慮事項によって決まります。ほかのすべての条件が同じであれば、OIDCはより新しい標準であり、優れた選択となります。Domoの設定、管理、機能については、次の違いを考慮してください。- 特にお使いのIdPに既知の設定が用意されている場合は、OIDCの方が簡単に設定できる場合があります。

- SAMLでは証明書の交換と管理が必要です。これにより、オーバーヘッドが発生します。

- どちらを使用するべきか、所属する組織によって指示されていますか?

- あなたのチームは、どちらか一方に詳しいですか?

IdPを設定する

SAML SSO統合およびOIDC SSO統合のIdP側の設定方法については、お使いのIdPのマニュアルを参照してください。Domoから情報を求められる場合があります。この情報は、SSO設定のユーザーインターフェースや、後述の SAML および OIDC 向けのこの情報の説明に記載されています。SAMLを使用してSSOを設定する

IdPを設定 したら、 上記 の説明に従ってDomo SSOの設定にアクセスします。-

以前にSAML SSOが設定されていない場合は、SAML項目の [設定] を選択します。次に、 [メタデータをアップロード] か [手動で入力] を選択します。各オプションの詳細については、 後述のセクション を参照してください。

-

以前にSAMLが設定されている場合は、

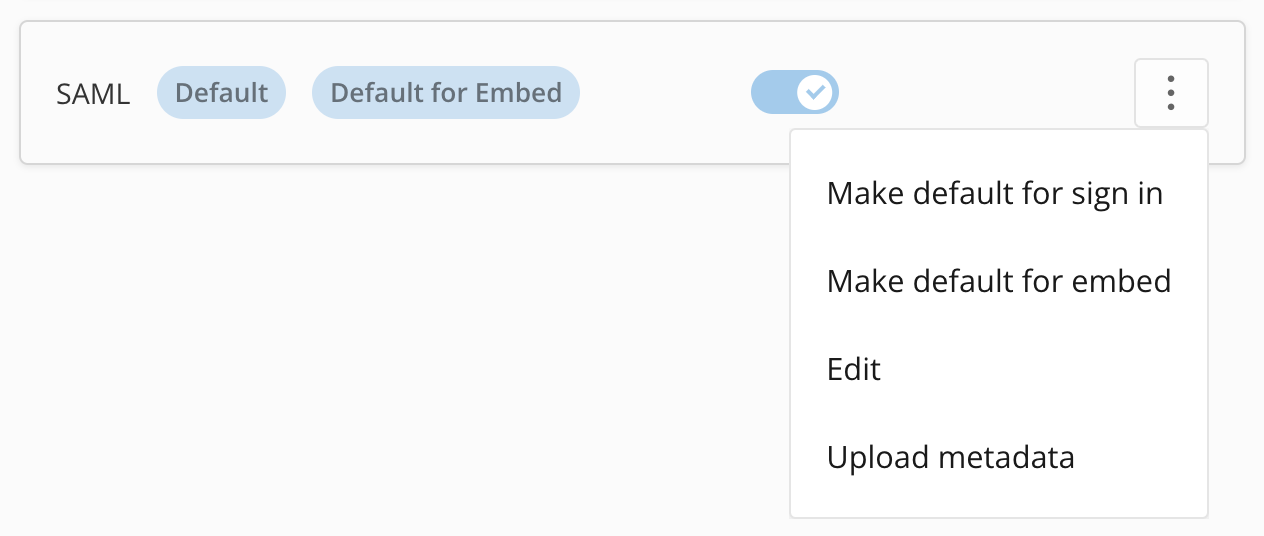

詳細 (縦の三点リーダー)> [編集] または [メタデータをアップロード] を選択すると、設定を編集できます。

メタデータをアップロードすると、以前に設定した値が上書きされることに注意してください。

詳細 (縦の三点リーダー)> [編集] または [メタデータをアップロード] を選択すると、設定を編集できます。

メタデータをアップロードすると、以前に設定した値が上書きされることに注意してください。

メタデータのアップロードまたは手動入力

-

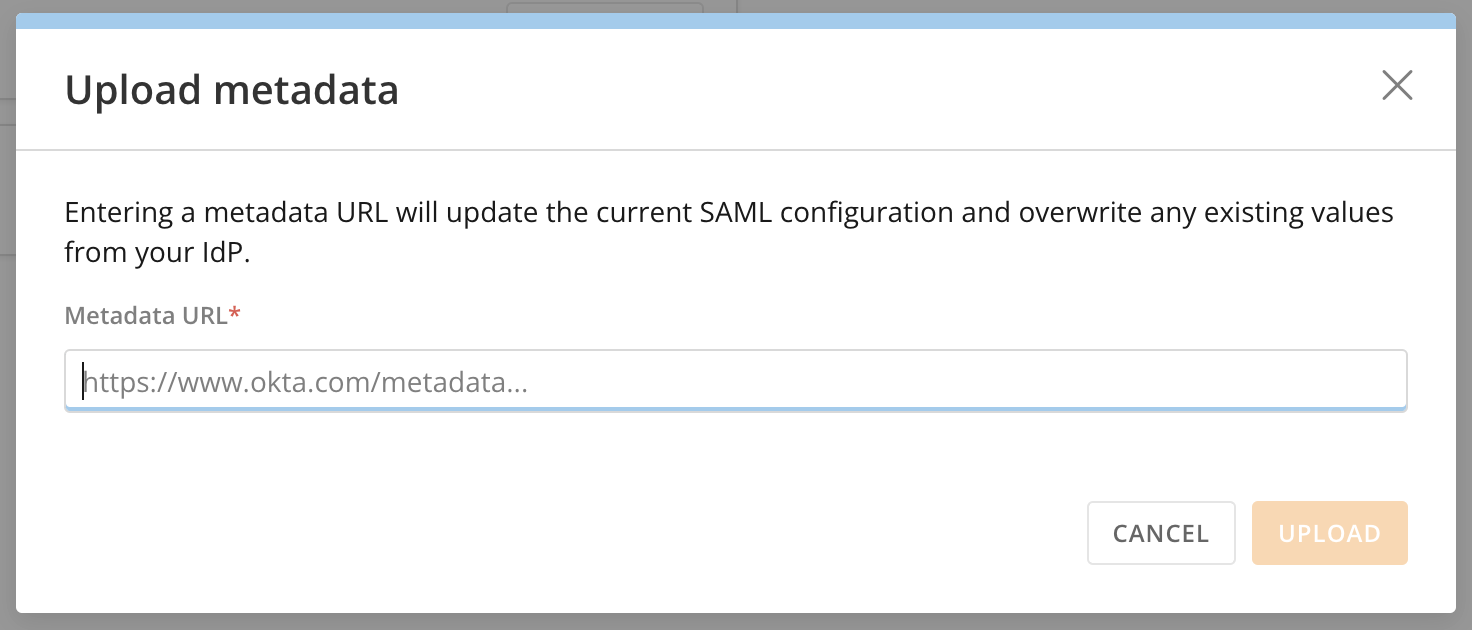

IdPからメタデータをアップロードするには、設定メニューで

詳細 (縦の三点リーダー)> [メタデータをアップロード] を選択します。

表示されるモーダルで、IdPのメタデータURLを入力し、 [アップロード] を選択します。

詳細 (縦の三点リーダー)> [メタデータをアップロード] を選択します。

表示されるモーダルで、IdPのメタデータURLを入力し、 [アップロード] を選択します。 完全なSAML設定画面が表示されます。メタデータURLをアップロードすると、 [IdPからの情報] セクションの設定値が自動的に設定され、 以前に設定したすべての値が上書きされます。

完全なSAML設定画面が表示されます。メタデータURLをアップロードすると、 [IdPからの情報] セクションの設定値が自動的に設定され、 以前に設定したすべての値が上書きされます。

- IdPでメタデータURLが提供されていない場合や、メタデータURLを使用しない場合は、設定メニューの [手動で入力] を選択します。このオプションを使用する場合は、必要な情報を手動で入力する必要があります。

IdPからの情報

Domo SSO統合をSAML経由で設定する場合は、DomoとIdPの統合方法を定義するための重要な情報を提供する必要があります。IdPが必要とする情報

IdPのSAML Appに、Domoと統合する方法についての情報を提供することが必要な場合があります。これは、IdPおよびSAML Appの設定内容によって異なります。これらの値はDomoで定義されており、お使いのIdPでは異なる用語が使用されている場合があります。 以下に記載する各フィールドに関する説明は、みなさんが情報の目的や、対応するパラメーターを特定してIdPで設定する方法を理解するのに役立ててもらうことを目的としています。詳細については、お使いのIdPのドキュメントを参照してください。フィールド | 説明 |

|---|---|

| DomoエンティティID | Domoインスタンスの一意の識別子。これは発行者と呼ばれることがあります。 |

| SAMLアサーションのエンドポイントURL | ユーザーの認証後にIdPがSAMLアサーションを送信するURL。これは、Assertion Consumer Service(ACS)URLとも呼ばれます。 |

| Domo x.509証明書ダウンロード | IdPはこの証明書を使用して、Domoからのリクエストを検証できます。Domoからの認証リクエストを検証するようにSAML Appが設定されている場合は、IdPのSAML Appにこの証明書をアップロードし、さらに認証リクエストに署名するようにDomoを設定する必要があります。 後述の「 認証リクエストに署名する 」を参照してください。 |

| メタデータ | Domoでは、Domoの現在のx.509署名証明書など、上記の情報を含むメタデータファイルを提供しています。メタデータのアップロードがサポートされている場合は、このメタデータをダウンロードしてIdPにアップロードすると、SAML Appの設定を簡素化できます。 |

追加設定

必要に応じてそれ以外のSSO設定を行います。詳しくは 後述のセクション で説明します。設定を保存する

必要な情報を入力して設定を行ったら、設定を保存します。SAMLがまだ有効になっていない場合は、保存して有効にするか、有効にせずに保存するかを選択できます。SSOを有効にする方法については、 後述のセクション を参照してください。 このページのトップへOIDCを使用してSSOを設定する

IdPを設定 したら、 上記 の説明に従ってDomo SSOの設定にアクセスします。-

以前にOIDC SSOが設定されていない場合は、OIDC項目の [設定] を選択します。

-

以前にOIDCが設定されている場合は、

詳細 (縦の三点リーダー)> [編集] を選択すると、設定を編集できます。

詳細 (縦の三点リーダー)> [編集] を選択すると、設定を編集できます。

IdPからの情報

Domo SSO統合をOIDC経由で設定する場合は、DomoとIdPの統合方法を定義するための重要な情報を提供する必要があります。 ほとんどのIdPには 既知の設定 エンドポイントが用意されており、 この情報を簡単に共有できるようになっていますが、お使いのIdPで用意されていない場合は、既知の設定によって提供されるはずの情報を提供して、 OIDCを手動で設定 する必要があります。既知の設定で設定する

-

[設定] を選択して設定モーダルを開き、 [既知の設定] がまだ選択されていなければ、選択します。

- IdPのDomo SSO Appに関連する次の情報を入力します。これらの値はIdPで定義されており、お使いのIdPでは異なる用語が使用されている場合があります。以下に記載する各フィールドに関する説明は、情報の目的を理解し、IdPでの名称がどのようなものであれ、IdPでそれぞれの値を見つけるのに役立てていただくことを目的としています。

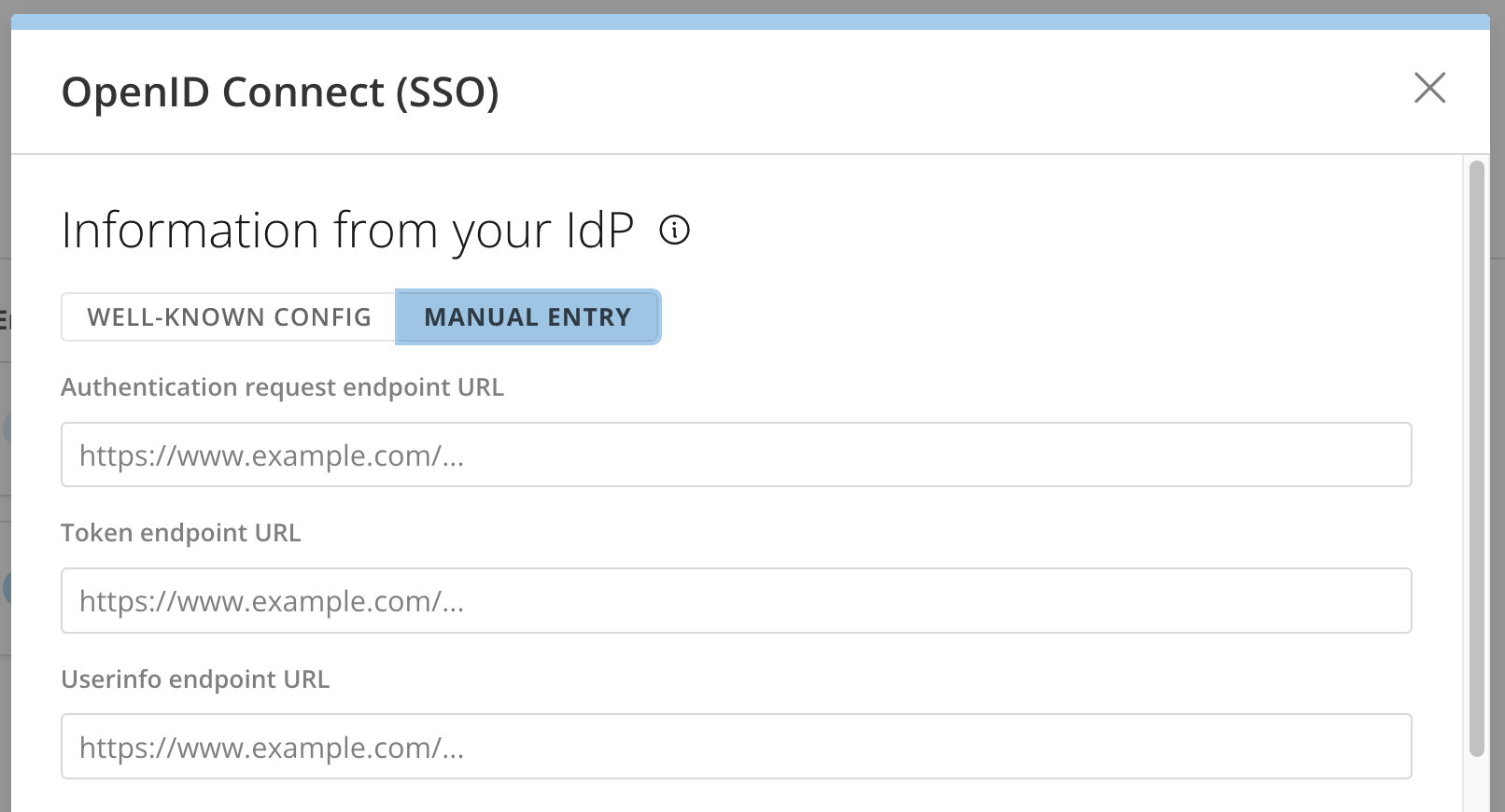

手動で設定する

IdPに 既知の設定が用意されていない場合は、既知の設定によって提供されるはずの情報を手動で入力する必要があります。-

[設定] を選択して設定モーダルを開き、 [手動で入力] がまだ選択されていなければ、選択します。

- IdPのDomo SSO Appに関連する次の情報を入力します。これらの値はIdPで定義されており、お使いのIdPでは異なる用語が使用されている場合があります。以下に記載する各フィールドに関する説明は、情報の目的を理解し、IdPでの名称がどのようなものであれ、IdPでそれぞれの値を見つけるのに役立てていただくことを目的としています。

IdPが必要とする情報

Domo環境のOpenIDのコールバックURLをIdPに伝えることが必要な場合があります。このURLは、設定モーダルの [IdPが必要とする情報] という名前のセクションに記載されています。 [設定] / 詳細 (縦の三点リーダー)> [編集] を選択して、SSO設定からモーダルを開きます。

詳細 (縦の三点リーダー)> [編集] を選択して、SSO設定からモーダルを開きます。

追加設定

必要に応じてそれ以外のSSO設定を行います。詳しくは 後述のセクション で説明します。設定を保存する

必要な情報を入力して設定を行ったら、設定を保存します。OIDCがまだ有効になっていない場合は、保存して有効にするか、有効にせずに保存するかを選択できます。 このページのトップへSSOの設定を行う

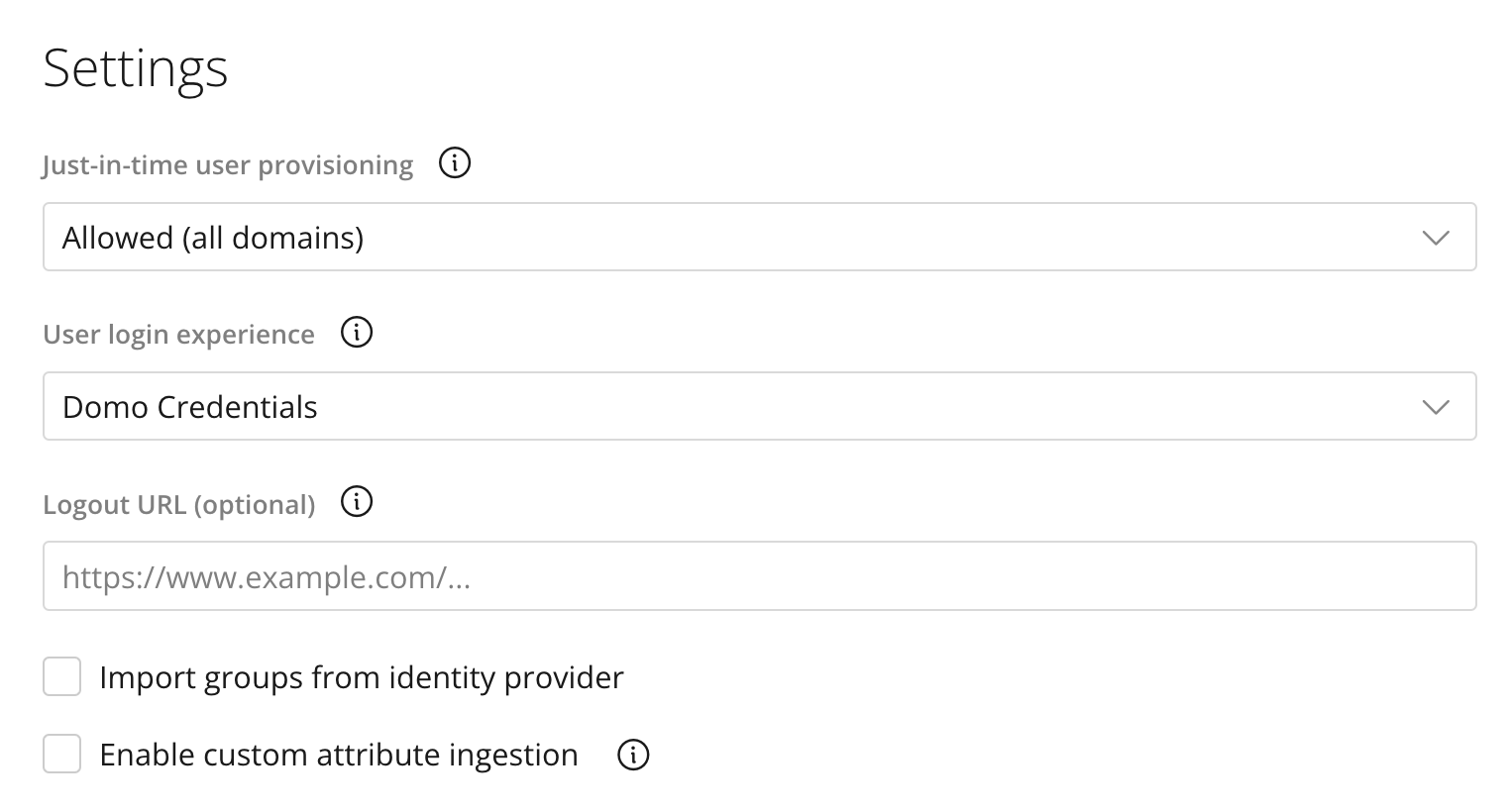

フィールド | オプション | 説明 |

|---|---|---|

| ジャストインタイムのユーザープロビジョニング | 許可(すべてのドメイン) 許可(許可ドメインのみ) 許可しない | この設定は、Domoに存在しないユーザーがSSOでログインしようとしたときの動作を制御します。選択する動作は、ユースケースとIdPの設定によって左右されます。 例えば、すべてのIdPユーザーがDomoにログインできるようにIdPが設定されている場合は、Domoでのユーザーの自動作成を許可しないように設定できます。 一方、大規模で動的なユーザーベースがあり、IdPがDomoへのユーザーアクセスを制御している場合は、Domoでのユーザーの自動作成を許可することができます。招待されたユーザーのための許可ドメインを指定する方法を参照してください。 |

| ユーザーのログイン体験 | Domo認証情報 シングルサインオン(Domoの認証画面) シングルサインオン(IdPに自動リダイレクト) | この設定は、Domoに直接移動する際のユーザー体験を制御します。すべてのDomoユーザーがSSO経由でログインすることを期待する場合は、この設定をSSOログイン用に設定することを推奨します(オプションで、Domoのログイン画面を表示するか、Domoのログイン画面をスキップして即座にIdPにリダイレクトします)。

|

| ログアウトURL(オプション) | — | DomoからログアウトしたユーザーがリダイレクトされるURL。 |

| アイデンティティープロバイダーからグループをインポート | — | この設定は、Domoディレクトリグループを作成するかどうか、およびSSO統合によってそのメンバーシップを維持するかどうかを決定します。有効にすると、ユーザーがSSO経由でログインしたときに、必要に応じてDomoディレクトリグループにユーザーが追加または削除されます。Domoのグループについては、 こちら を参照してください。 |

| カスタム属性の取り込みを有効にする | — | これを有効にすると、ユーザーがSSO経由でログインしたときに、DomoはカスタムDomoユーザー属性の値を継承します。属性については、 後述のセクション を参照してください。 |

| (SAMLのみ)認証リクエストに署名 | — | この設定は、DomoがIdPに送信するSAML認証リクエストに署名するかどうかを制御します。 IdPのSSO Appで認証リクエストの署名の検証を要求するように設定されている場合は、これを有効にして、さらにDomoのx.509署名証明書をIdPのSSO Appに読み込ませる必要があります。Domoの証明書は、SAMLの設定モーダルの [IdPが必要とする情報] という名前のセクションでダウンロードできます。 |

| (SAMLのみ)SAML Relay Stateを使用してリダイレクトする | — | これを有効にすると、DomoはユーザーをSAML Relay Stateで指定された場所(Domoの特定のダッシュボードやAppなど)にリダイレクトします。 |

SSOを有効にしてデフォルトを設定する

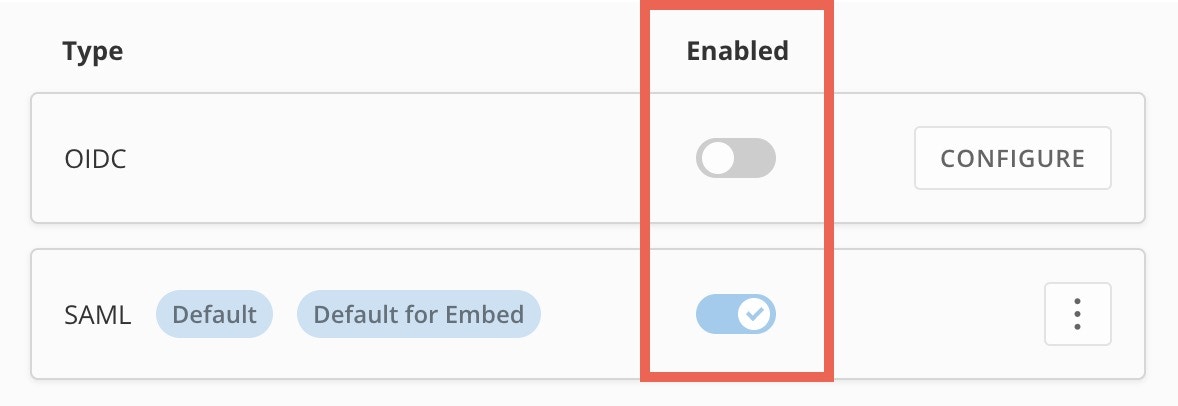

SAMLやOIDCの設定が完了したら、SSOの [設定] タブにあるスイッチを使用してSSOを有効にする必要があります。

ユーザー権限、属性、グループメンバーシップを設定する

ユーザーがDomoにログインするときに、IdPで指定された値に基づいてユーザー権限、属性、グループメンバーシップを設定または更新するようにSSOを設定できます。IdPのユーザー属性は、Domoの対応する属性(キーで識別)にマッピングされている必要があります。次の属性がサポートされています。属性 | SAMLアサーションまたはOIDCクレーム | |

|---|---|---|

SAML | OIDC | |

メール 注記: Domoでは、ユーザーの一意の識別子はメールアドレスです。メール属性に含まれる値は、SAMLアサーションのSAML件名の値よりも優先されます。 | ||

ユーザー名 注記: SAMLでは、「name.personal」や「name.family」が指定されている場合、これらの値が結合され、名前で指定されているほかの値よりも優先されます。 注記: OIDCでは、その他のいくつかのクレーム(「preferred_username」「given_name」「family_name」「middle_name」「nickname」)がサポートされています。ただし、名前クレームが存在する場合は、それが優先されます。 | name | name |

name.personal | その他。注記を参照してください。 | |

name.family | ||

権限 注記: Domoでは、ユーザー1人につき1つの権限のみがサポートされますIdPからDomoに渡される権限の値は、Domoで定義されている権限と完全に一致する必要があります。ジャストインタイムのプロビジョニングが許可されていて、受け入れ可能な権限がIdPから提供されない場合、ユーザーはDomoインスタンスのデフォルトの権限を受け取ります。 | role | サポート対象外 |

| 2次メール | email.secondary | alternate_email |

| 社員ID | employee. id | sub |

社員番号 注記: 「employee. id」は、「employee. id」が数値の場合に社員番号にマッピングされます。 | employee. id | サポート対象外 |

雇用日 フォーマット:YYYY-MM-DD | hire.date | hiredate |

| 役職 | title | title |

| 部署 | department | department |

| 場所 | location | location |

| 携帯電話 | user.phone | phone_number |

| 固定電話 | desk.phone | desk_phone_number |

ロケール 有効な値: de-DE、de-AT、de-CH、en-AU、en-CA、en-150、en-HK、en-IE、en-IN、en-IL、en-MO、en-NL、en-NZ、en-SG、en-GB、en-US、en-001、es-ES、es-US、es-419、es-MX、fr-BE、fr-CA、fr-FR、fr-CH、nl-BE、nl-NL、pt-BR、pt-PT、ja-JP、zh-CN、zh-Hans-HK、zh-Hans-MO、zh-Hans-SG | locale | locale |

タイムゾーン 有効な値: tzデータベース で定義されているすべてのTZ識別子 | timezone | zoneinfo |

Domoで定義されているすべてのカスタム属性。 注記 :属性は、DomoがIdPから属性値を受け入れる前にDomoで定義しておく必要があります。「 属性 」を参照してください。 | ターゲット属性に定義されたキー | ターゲット属性に定義されたキー |

ディレクトリグループ 注記: ユーザーがメンバーであるディレクトリグループ。 | groups | groups |

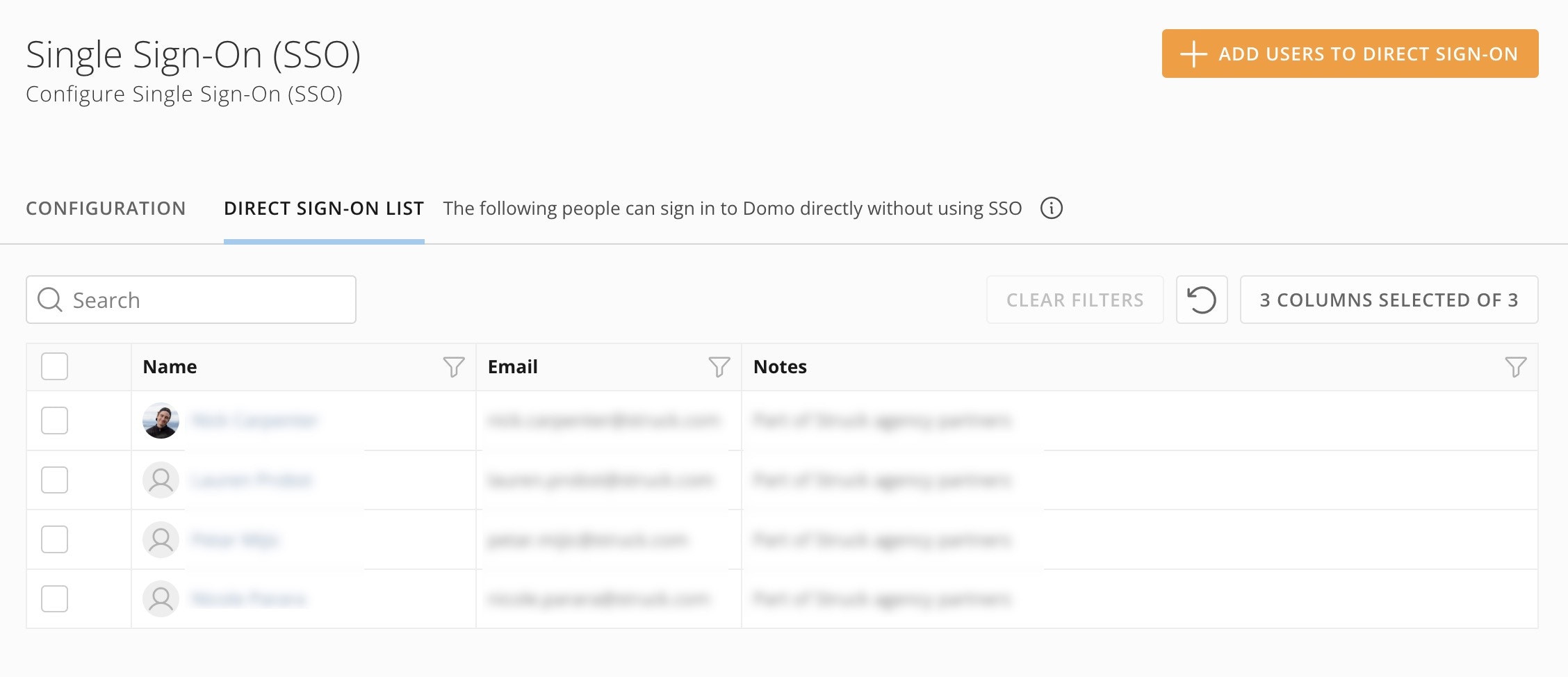

直接ログインリスト

適用される場合、直接ログインリストはDomoの認証情報を使用してDomoに直接ログインできるDomoユーザーを指定します。ほかのユーザーはSSO経由でログインする必要があります。直接ログインリストは、SAMLが有効で、SAMLの「ユーザーのログイン体験」が「シングルサインオン(Domoの認証画面)」か「シングルサインオン(IdPに自動リダイレクト)」に設定されている場合に適用されます。

詳細 (縦の三点リーダー)> [サインインのデフォルトを作成] を選択します。

詳細 (縦の三点リーダー)> [サインインのデフォルトを作成] を選択します。 詳細 (縦の三点リーダー)> [エンベッドのデフォルトを作成] を選択します。

詳細 (縦の三点リーダー)> [エンベッドのデフォルトを作成] を選択します。

。

。