- Azureポータルにサインインします。

- 左ナビゲーションペインで、 [Azure Active Directory] サービスを選択します。

- [Enterprise Applications] に移動し、 [All Applications] を選択します。

- 新しいアプリケーションを追加するには、 [New application] を選択します。

- [Add from the gallery] セクションで、検索ボックスに Domo と入力します。

- 結果パネルから [Domo] を選択し、Appを追加します。 Appがテナントに追加されるまでしばらくお待ちください。 Appをインストールしたら、シングルサインオンを設定する必要があります。これには、AzureとDomoの両方で手順が必要です。

- Azureポータルでは、 Domo アプリケーションの統合ページの [Manage] セクションで、 [single sign-on] を選択します。

- [Select a single sign-on method] ページで [SAML] を選択します。

-

[Set up single sign-on with SAML] ページで、 [Basic SAML Configuration] の鉛筆アイコンをクリックして設定を編集します。

- 別のブラウザータブで「管理者」としてDomoにログインし、 [その他]>[管理者]>[認証] に進みます。 このタブは、「管理者」としてログインしている場合にのみ表示されます。セキュリティ権限の詳細については、「 セキュリティ権限リファレンス 」を参照してください。

- [SAML(SSO)] を選択します。

- [SSOを開始] をクリックします。

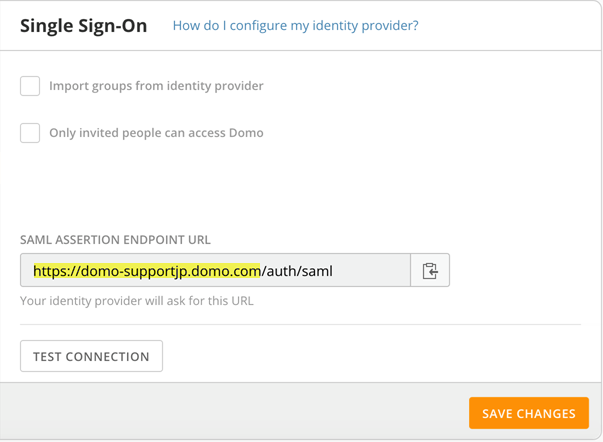

-

[シングルサインオン] タブの下部で、 下に示すように[SAMLアサーションのエンドポイントURL]フィールドのURLを「.com」までコピーします。これは、Azure の[Sign On URL]フィールドと[Identifier (Entity ID)]フィールドの両方で使用します。

- Azureブラウザータブに戻ります。

-

[Basic SAML Configuration] セクションで、次のフィールドの値を入力します。

- [Sign on URL] テキストボックスで、DomoからコピーしたURLを貼り付けます。

- [Identifier (Entity ID)] テキストボックスで、Domoからコピーした同じURLを貼り付けます。

-

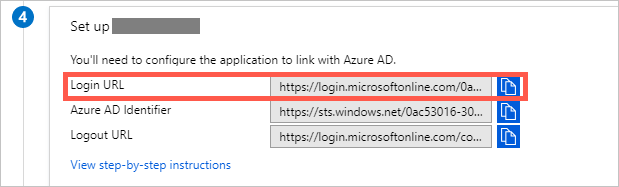

[Login URL] フィールドからURLをコピーします(このURLは [Logout URL] と同じです)。

[Azure AD Identifier] のURLは使用されないため、無視して構いません。

-

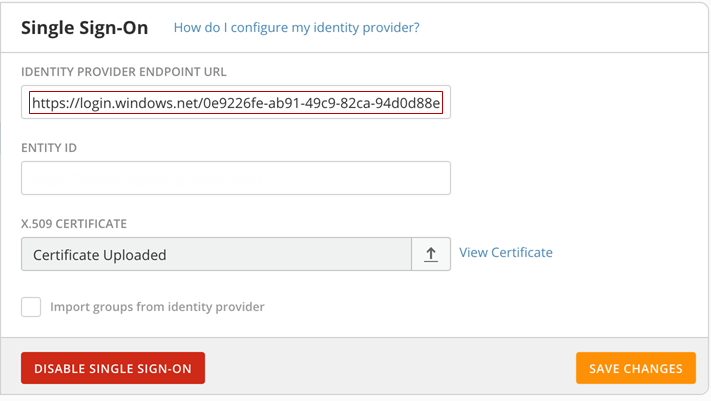

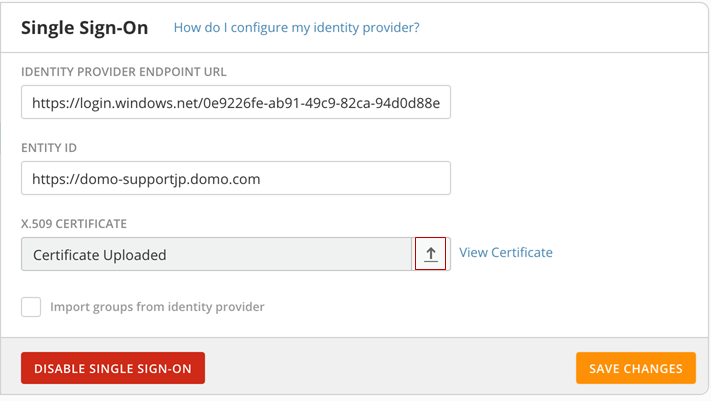

Domoの [シングルサインオン] タブで、前のステップからのURLを [アイデンティティプロバイダーのエンドポイントURL] フィールドに貼り付けます。

-

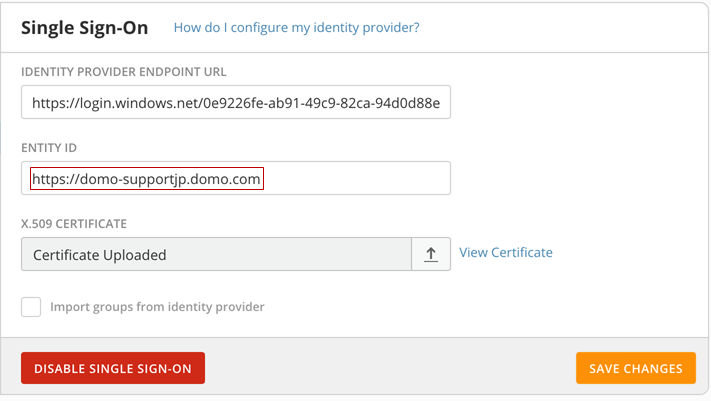

ステップ13のDomoインスタンスURLを [エンティティID] フィールドに入力します。

これは、ステップ15でAzureの [Identifier (Entity ID)] フィールドに入力した値と同じである必要があります。

- Azureの設定画面に戻ります。

-

[Set up single sign-on with SAML] ページの [SAML Signing Certificate] セクションの [Certificate (Base64)] で、 [Download] を選択して証明書をダウンロードし、コンピューターに保存します。

- Domoに戻ります。

-

[X.509証明書] フィールドの上矢印をクリックし、ステップ20でダウンロードしたBase64証明書を入力します。

-

自分のグループをAzureからDomoにコピーしたい場合は、 [アイデンティティプロバイダーからグループをインポート] の横にあるチェックボックスを選択します。現在、Azureは会社の部署を表すグループをサポートしていないため、Domoではこのオプションをオンにすることは推奨していません。

注記 :グループ名ではなくグループIDがインポートされる場合があります。これを修正するには、 https://stackoverflow.com/questions/59331693/azure-group-claim-returns-object-id-need-group-name のステップに従うか、[グループ]の[管理者]セクションで名前を編集してください。

- Domoに招待されるまでユーザーがDomoにログインできないようにするには、 [招待された方のみDomoにアクセスできます] のチェックボックスを選択します(デフォルトでは、DomoでSSOがオンになっていると、Azure ADディレクトリのユーザーは全員Domoにログインできます)。

- Azure AD設定画面に戻ります。 続行する前に、Domo SAMLトークンの属性を設定する必要があります。これを行わないと、Azure ADのデフォルト設定が使用され、Domoのユーザー名がメールアドレスで上書きされてしまいます。

-

SAMLトークンの属性を設定するには、 [ATTRIBUTES] をクリックします。

-

Domoにどのユーザー情報を送信するかを設定します。

Domoでは以下の属性名が利用できます。また、Azureでは値を割り当てることができます。

「email」以外の属性はすべて任意です(ただし、「name」の使用は強く推奨します)。実際には、メールはSAMLアサーションの2つの場所(件名と電子メール属性)に表示されます。一方だけでも許可されます。 Azure ADではグループをサポートする方法が異なるため、Domoでは「group」属性を送ることは推奨していません。 以下のステップは、Azure ADで「name」と「email」の属性を設定する方法を説明しています。 以下は、デフォルトのAzure AD属性です。すべての行は削除する必要があります(削除できない最初の行は除く)。行を削除するには、そこにマウスをあわせ、「x」アイコンをクリックします。「claims/givenname」、「claims/surname」、「claims/emailaddress」 そして「claims/name」 で終わる行を削除します。属性

説明

name

ユーザーのフルネーム

name.personal

ユーザーの名

name.family

ユーザーの姓

email

ユーザーのメールアドレス

email.secondary

ユーザーの2次メールアドレス

title

ユーザーの役職名

user.phone

ユーザーの電話番号。通常は、携帯電話の番号

desk.phone

ユーザーの固定電話の番号

group

ユーザーが属するグループ、通常は部署

role

会社におけるユーザーのロール

ユーザーの社員ID

hire.date

ユーザーの雇用日

title

ユーザーの役職名

department

会社におけるユーザーの部署

location

ユーザーの会社の所在地

locale

ユーザーのロケール。数値の書式、測定値などの設定を決定します。

timezone

ユーザーのタイムゾーン

間違えても、Azure ではデフォルトにリセットしてやり直すことができます。 不要な行を削除したら、リストは以下のようになります。「claims/nameidentifier」 で終わる行のみになっています。

-

「name」と「email」のために、Domoが使える値で2行追加します。

-

「name」を追加するには、以下を行います。

-

[Add User Attribute] のグリーンのボタンをクリックします。

これで以下のウィンドウが開きます。

- [ATTRIBUTE NAME] フィールドに「name」と入力します。

- [ATTRIBUTE VALUE] フィールドで [user.displayname] を選択します。

- 画面の右下のチェックボタンをクリックします。

注記: [Display Name] は、ユーザーのフルネームが含まれているデフォルトのフィールドです。このフィールドをカスタマイズした場合、あるいは使用していない場合は、ユーザーのフルネームはどのフィールドになるのか、Azure担当者への問い合わせが必要になることがあります。 -

[Add User Attribute] のグリーンのボタンをクリックします。

これで以下のウィンドウが開きます。

-

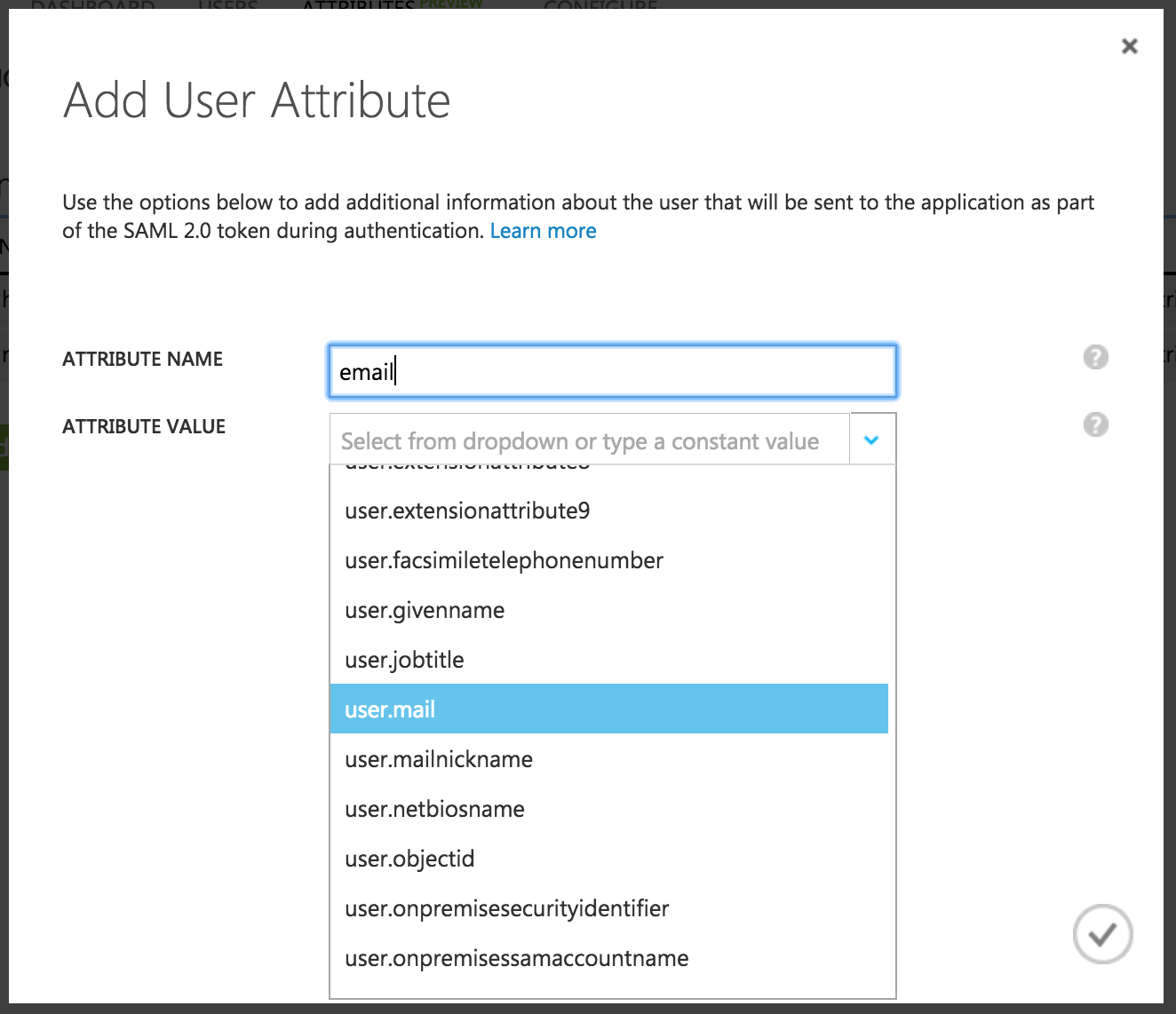

「email」を追加するには、以下を行います。

- [Add User Attribute] のグリーンのボタンをクリックします。

- [ATTRIBUTE NAME] フィールドに「email」と入力します。

- [ATTRIBUTE VALUE] フィールドで「user.mail」を選択します。

-

ウィンドウ右下のチェックボタンをクリックします。

最後の属性は以下のスクリーンショットのようになります。

- (オプション)役職、電話、またはグループなどを追加する場合は、「name」や「email」などと同じ手順で、この時点で追加しておきます。

-

「name」を追加するには、以下を行います。

- 画面下の [Apply Changes] ボタンをクリックします。 以上が、Azure内でのSSOの設定手順です。

- Domoで接続をテストします。 [シングルサインオン(SSO)] タブの下にある [設定をテスト] ボタンをクリックします。 Azureで設定が適用されるまで5分ほどかかることもあるため、接続テストがすぐ実行できない場合があります。 これまでの手順を正しく実行しているなら、成功のメッセージが表示されるはずです。表示されない場合は、手順を確認するか、Domoのサポートにご連絡ください。

- オレンジ色の [設定を保存] ボタンをクリックして、SSO設定を保存します。

SSO

Azure Active DirectoryでSSOを有効にする

MicrosoftのAzure Active Directoryアプリケーションギャラリーは、「AppStore」です。ユーザーはMicrosoftによりテストされ認証されたAppを検索して導入することができます。PremiumもStandardのユーザーも、Domo for Single Sign-On(SSO)と統合させることができます。SSOを有効にするには、「管理者」のデフォルトセキュリティ権限、または[全てのカンパニー設定を管理]が有効になっているカスタム権限が必要です。デフォルト権限の詳細については「 カスタム権限を管理する 」を参照してください。

ユーザーはAzure ADインスタンスを正確に設定する必要があります。これには、ディレクトリの作成、ディレクトリへのユーザーの追加、そして名前やメールアドレスといったユーザー情報の入力などが含まれます。詳細については、 https://docs.microsoft.com/en-us/azure/active-directory/saas-apps/domo-tutorial を参照してください。

SSOをAzure ADで実現するには: